حسابرس ادعا می کند که حمله پلاتیپوس از ترتیب اشتباه کد سوء استفاده کرده است

به گزارش پایگاه خبری ارز دیجیتال موبو ارز،

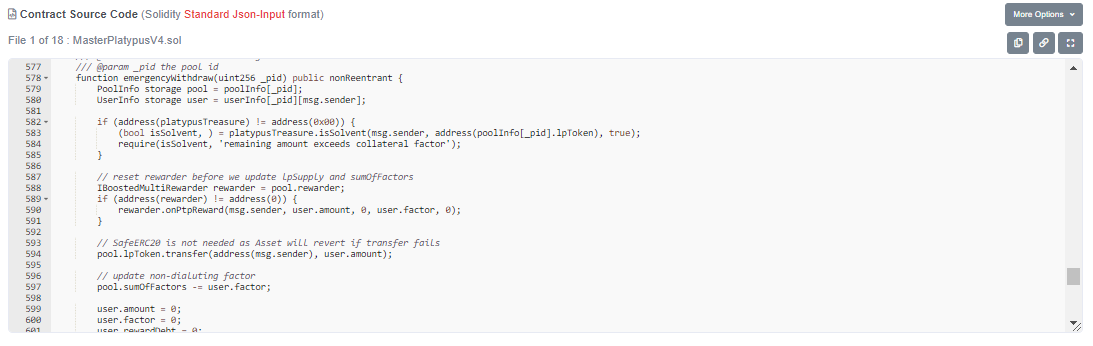

بررسی پرداخت قبل از اینکه مبلغ، عامل و بدهی پاداش کاربر به دلیل ترتیب ردیف اشتباه، صفر شود انجام شد.

بر اساس یک گزارش پس از مرگ از حسابرس پلاتیپوس Omniscia، حمله ۸ میلیون دلاری وام فلش پلاتیپوس به دلیل ترتیب نادرست کد ممکن شد. مؤسسه حسابرسی ادعا می کند که کد مشکل دار در نسخه ای که دیده اند وجود نداشته است.

با توجه به شرایط اخیر تعریف @platypus https://t.co/30PzcoIJnt این تیم یک پس از کشتار فنی آماده کرده است که جزئیات چگونگی کشف این اکسپلویت را نشان می دهد.

حتما دنبال کنید @omnicia_sec برای دریافت بهروزرسانیهای امنیتی بیشتر! https://t.co/cf784QtKPK pic.twitter.com/egHyoYaBhn

– Omnicia (@Omniscia_sec) ۱۷ فوریه ۲۰۲۳

بر اساس این گزارش، قرارداد Platypus MasterPlatypusV4 «حاوی یک سوء تفاهم مرگبار در مکانیسم برداشت اضطراری آن بود» و «بررسی های پرداخت بدهی را قبل از تازه کردن توکن های LP مرتبط با موقعیت های سهام انجام داد».

Omniscia توضیح داد که در این گزارش تاکید شده است که کد تابع اضطراری Withdraw حاوی تمام عناصر لازم برای جلوگیری از حمله است، اما این عناصر به سادگی به ترتیب اشتباه نوشته شده اند.

“این مشکل را میتوان با مرتب کردن مجدد بیانیههای MasterPlatypusV4::emergencyWithdraw و انجام بررسی پرداخت بدهی پس از تنظیم ورودی پولی کاربر روی ۰ دور زد. این از وقوع حمله جلوگیری کرد. افزایش.”

Omnisia تایید کرده است که نسخه های قرارداد MasterPlatypusV4 را بین ۲۱ نوامبر تا ۵ دسامبر ۲۰۲۱ ممیزی کرده است. با این حال، این نسخه “هیچ نقطه ادغام با سیستم های platypusTreasure خارجی را شامل نمی شود”، بنابراین خطوط کدی که از نظم خارج شده بودند گنجانده نشدند. از دیدگاه Omniscia، این بدان معنی است که توسعه دهنده باید نسخه جدیدی از قرارداد را در مقطعی پس از انجام ممیزی مستقر کرده باشد.

مربوط: Raydium جزئیات هک را منتشر می کند، برای قربانیان غرامت ارائه می دهد

حسابرسان ادعا می کنند که اجرای قرارداد در آدرس زنجیره C Avalanche (AVAX) 0xc007f27b757a782c833c568f5851ae1dfe0e6ec7 مورد سوء استفاده قرار گرفته است. به نظر می رسد خطوط ۵۸۲-۵۸۴ این قرارداد تابعی به نام “isSolvent” را در قرارداد PlatypusTreasure فراخوانی می کنند و خطوط ۵۹۹-۶۰۱ به نظر می رسد که مقدار، ضریب و پاداش بدهی کاربر را صفر می کند. با این حال، این مقادیر پس از فراخوانی تابع “isSolvent” روی صفر تنظیم می شوند.

تیم پلاتیپوس تایید شده در ۱۶ فوریه، مهاجم [the] مکانیسم بررسی پرداخت بدهی USP»، اما تیم در ابتدا جزئیاتی را ارائه نکرد. این گزارش جدید از حسابرسان نشان میدهد که چگونه مهاجمان توانستهاند سوء استفادههای خود را به انجام برسانند.

تیم Platypus این حمله را در ۱۶ فوریه اعلام کرد. سعی کردم با هکرها تماس بگیرم تا پولم را در ازای پاداش باگ پس بگیرم. مهاجمان از وام های فلش برای انجام اکسپلویت استفاده کردند، مشابه استراتژی مورد استفاده در اکسپلویت ۲۵ دسامبر Defrost Finance.

نویسنده: Tom Blackstone